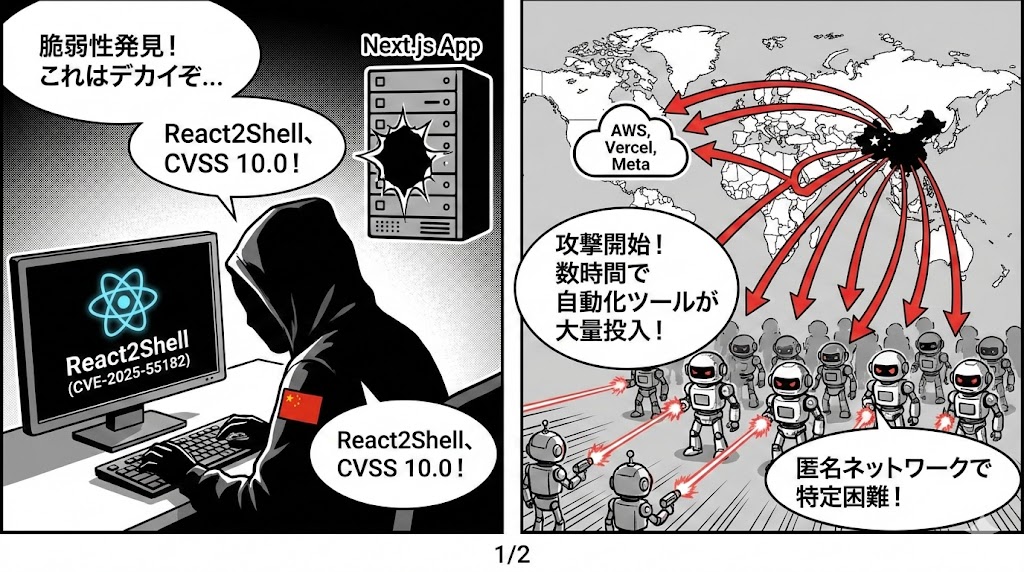

2025年1月3日、React2Shell(CVE-2025-55182)という新たな脆弱性が公開されてから、わずか数時間のうちに中国の国家支援型サイバー脅威グループが、この脆弱性を精力的に悪用しようと動き始めていたことが注目されている。

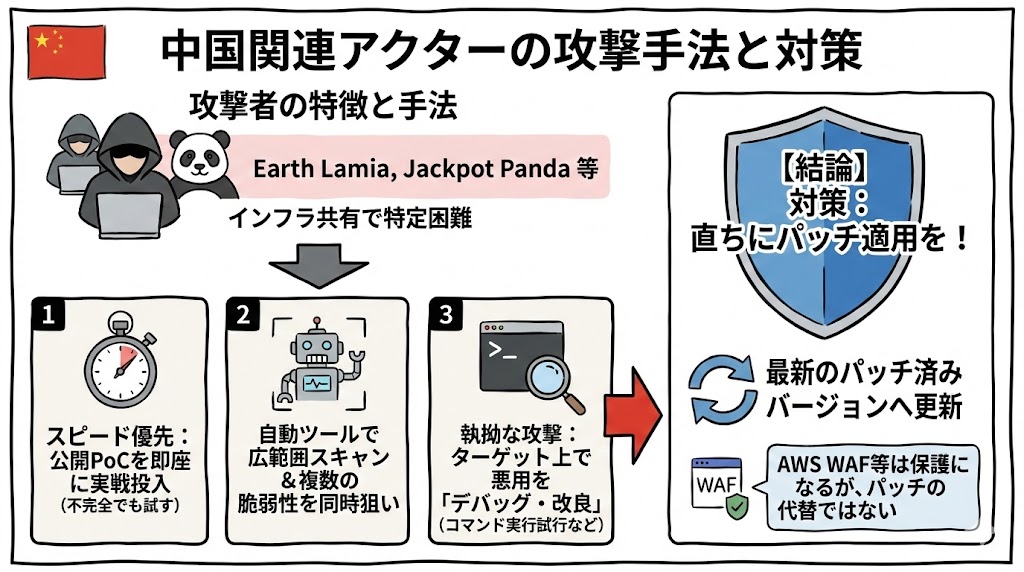

Amazonのインテリジェンスチームなども早い段階で状況を監視しており、Earth LamiaやJackpot Pandaといった複数の中国関連グループによる攻撃が観測された。

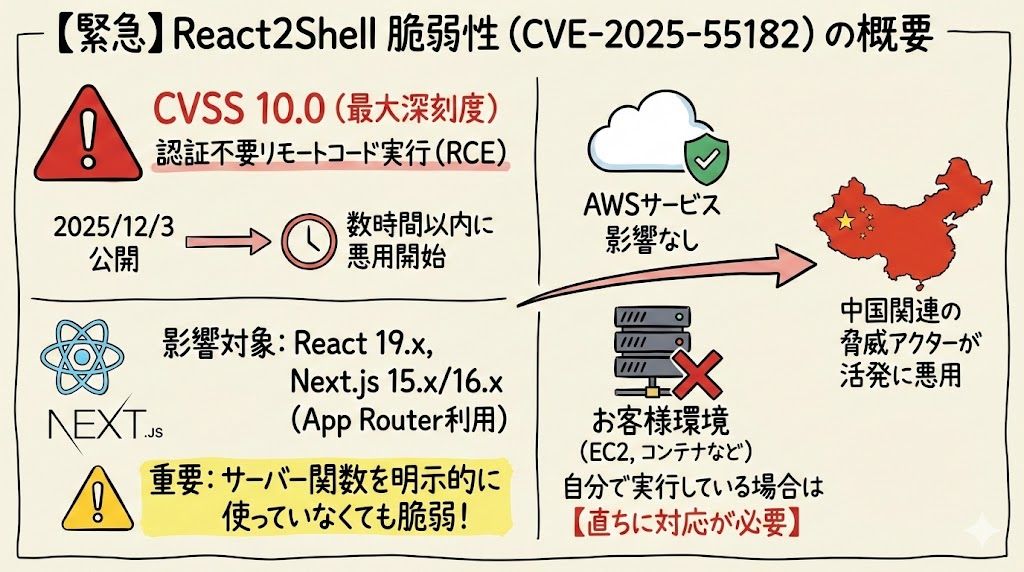

React2Shellは、React Server Componentsの安全でないデシリアライゼーション処理に起因する脆弱性で、CVSS(共通脆弱性評価システム)のスコアも最大値10.0と、極めて深刻なものだ。

認証不要でリモートからコードが実行できるため、1件でも攻撃が成功すれば、その影響は計り知れない。

React 19.xのApp Routerを利用したNext.js(バージョン15.x、16.x)環境を中心に、Vercel、Meta、AWSといった主要クラウドでも影響範囲となった。

実際にAWSのハニーポット「MadPot」でも、公開直後から脆弱性を狙った大量の攻撃リクエストが記録されており、中国インフラからのものも多かった。

攻撃者たちは自動スキャンツールやPoC(概念実証コード)を巧みに使いこなし、”whoami”や”id”のLinuxコマンドの実行、”/tmp/pwned.txt”ファイルの作成、”/etc/passwd”の読み取りなど、定番テストから本格侵入まで多様な試みを重ねている。

さらに気になるのは、攻撃インフラの規模や匿名化の徹底ぶりだ。

大規模な匿名ネットワーク上で複数グループが同時に活動し、攻撃主の特定を極めて困難にしている。

単なるPoC公開から実戦投入までのスピードも驚くほど速く、公開された脆弱性の武器化が進むことで、参入障壁の低さが目立つ。

GitHubにも複数のPoCがあふれ、たとえ完成度がイマイチでも、改良しながら実際に悪用されているのが現状だ。

今回のケースで印象深いのは、攻撃者が広範囲に自動化ツールをばら撒き、細かな検証と改良を続けながら、次々に新しいバージョンの脆弱性にアプローチしている点だ。

単純なミス狙いだけでなく、“量”による検出困難化や、高度な背後工作によるステルス性にも磨きがかかっている。

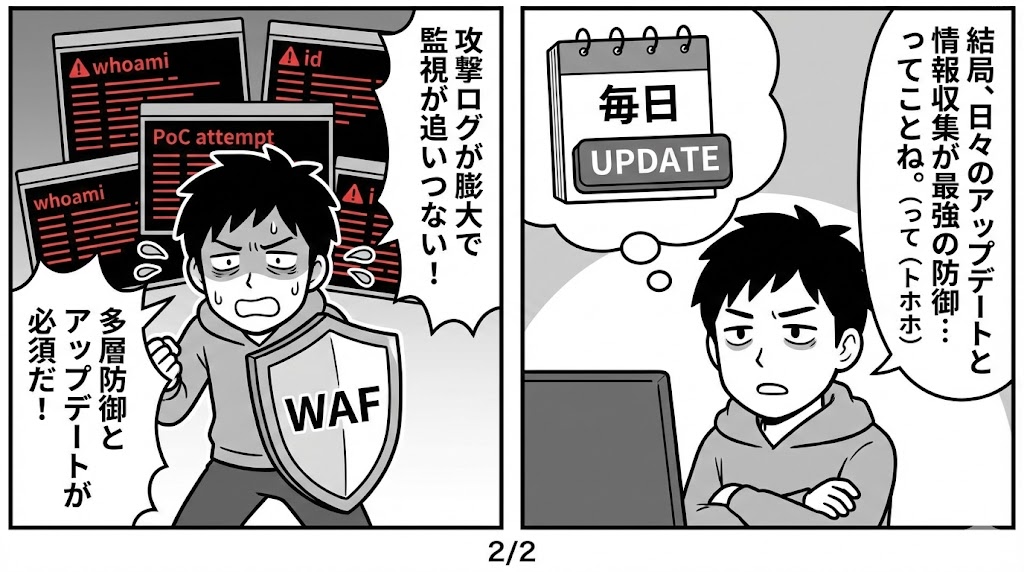

攻撃ログは膨大なノイズを生み、管理者の監視も一筋縄ではいかない。

このような猛攻に対抗するには、最新バージョンへの素早いアップデートや、WAF(Web Application Firewall)など多層的な防御が必要になると痛感する。

攻撃者のアプローチがどんどん体系化・自動化されている今、守る側も素早い情報収集と実装力が欠かせない時代だと実感させられる出来事だった。

やっぱり自分のアプリケーションやインフラへの脅威は他人事ではなく、「全体像」と「ディテール」の両視点から、セキュリティ対応を徹底したくなる。

今後は、コードを書く際にも、サードパーティパッケージやフレームワークのアップデートへのアンテナを常に張り巡らせておくべきだと改めて気が引き締まった。

現在もインフラエンジニアと保守契約を結べず大量放置されているウェブサービスが標的となっている。